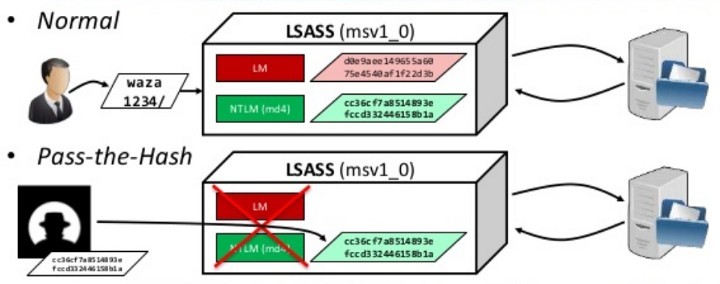

Bir saldırgan (hacker) ağda bir yer edindiğinde, genelde metodolojileri diğer kullanılan hizmet sunucularını tehlikeye atmaya ve amaçlarını tamamlamak için ihtiyaç duydukları ayrıcalıkları elde etmeye kayar. Pass-the-Hash (PtH), kimlik

doğrulaması yapmak için kullanılan NTLM kimlik doğrulama protokolünü hesabın düz metin parolasını elde etmeden hesabın NT hash bilgisine sahip olabilir. Böyle bir atak başarıyla gerçekleşirse ayrıcalıklı kişilerin (yöneticiler, yetkili çalışanlar) adına hareket edebilir. Bu nedenlerden dolayı, PtH saldırıları ve benzer kimlik bilgisi hırsızlığı riskini değerlendirmek ve bu riskleri azaltmak için korunma yöntemlerini bilmek her kuruluşun güvenlik duruşu için kritik öneme sahiptir. Bu makalede bahsedilen tüm başlıklar, kuruluşunuzdaki PtH saldırılarının riskini ve etkisini önemli ölçüde en aza indirmenize yardımcı olmayı amaçlamaktadır.

Pass-the-Hash (PtH) Saldırı Metodolojisi

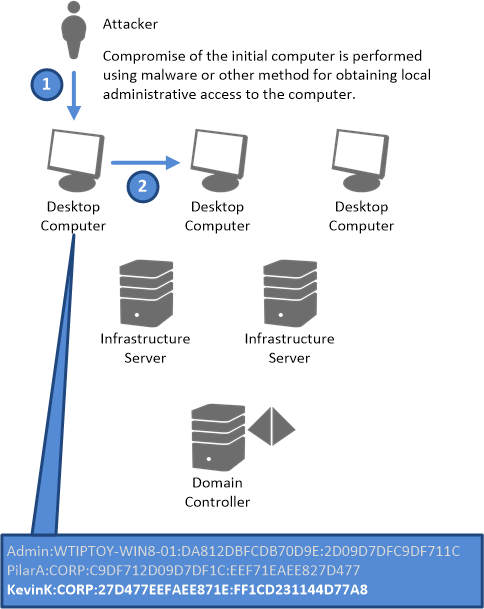

İki aşamalı bir süreçtir. İlk olarak saldırgan, en az 1 (bir) bilgisayarda yerel yönetici erişimi elde etmelidir. Ardından saldırgan, atak tipini seçerek devam edebilir. Saldırgan ihtiyaç duyduğunda süreci tekrarlayarak daha yüksek bir hesaba erişim sağlayabilir.

Yinelemekte fayda var. Pass-the-Hash (PtH) atağında kullanmak üzere çalmaya çalıştığı kimlik bilgileri için hali hazırda yerel yönetici erişimi olmalıdır. En azından yerel yönetici erişiminde terminal üzerinden betik (script) çalıştırabilme gücüne sahip olmalıdır.

Peki, saldırgan ağ üzerindeki bir bilgisayarda yerel yönetici erişimine nasıl sahip olur?

Bilinen veya yamalanmamış bir güvenlik açığından yararlanarak kurbana kötü amaçlı kod çalıştırmak için kandırabilir. Saldırgan, daha sonra yönetici erişimini kullanarak yerel SAM veritabanından parola hash değerlerini çekmeye çalışabilir, kimlik bilgilerinin bulunduğu işlem belleğinden hash bilgilerini okuyarak veya da kimlik bilgilerinin saklandığı yere enjekte ederek saklanır. Saldırgan, yeni elde ettiği bu hash değerlerini aşağıdaki işlemleri gerçekleştirmek için kullanacaktır:

Yanal Hareket (Lateral Movement), Saldırgan, elde ettiği hesabın bilgilerini kullanır ve aynı zamanda başka bir bilgisayara erişmek için elindeki kullanıcı adı ve hash değeri diğer erişmek istediği bilgisayarlar ile aynı değerdedir. Örneğin, saldırgan yönetici kimlik bilgilerine sahip aynı zamanda aynı bilgiler ile başka bilgisayara bağlanabilir.

Yetki Yükseltme (Privilege Escalation), Adından da anlaşıldığı gibi, saldırgan elde ettiği hesabın bilgilerini kullanarak daha fazla yetki gerektiren işler için erişim kazanmaya çalışır. Örneğin, bir iş istasyonu (workstation) bilgisayarının güvenliğini

ihlal eden bir saldırgan, güvenliği ihlal edilen iş istasyonunda depolanan diğer tüm hesap kimlik bilgileri yerel kullanıcı hesapları, domain kullanıcı hesapları, hizmet hesapları ve diğer hesaplar da dahil olmak üzere çalabilir.

- Yanal hareket (Lateral Movement) veya yetki yükseltme (Privilege Escalation) ile atağına devam

- Saldırgan genellikle ele geçirdiği hash bilgisini kendi oturumundaki hash bilgisiyle değiştirir yani çaldığı hash bilgisini kendi Windows oturumuna enjekte eder ve kullanmaya başlar.

- Saldırgan, çalınan kimlik bilgilerini kullanarak ağdaki diğer bilgisayarlara bağlanır. Windows komutlarını çalıştırma veya psexec.exe gibi yardımcı programları indirip atağına devam

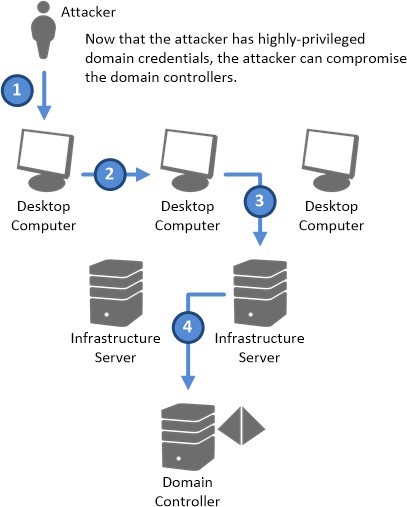

- Saldırgan, bir domain yöneticisinin veya eşdeğer bir yöneticinin kimlik bilgilerini elde ederse kısacası hesabı Active Directory’ye ayrıcalıklı erişime sahipse, saldırgan

Active Directory dahilindeki tüm bilgisayarları keşfedebilir ve atak yüzeyini genişletebilir.

Pass-the-hash (PtH) Saldırıları Hangi İşletim Sistemlerinde Çalışır?

Windows, tek oturum açma ( single sign-on ) işlevi nedeniyle bu saldırılara karşı özellikle savunmasızdır. Bu sebepten ve çalışma mantığından dolayı genellikle pass- the-hash saldırıları Windows sistemlerini hedef alır.

Pass-the-hash (PtH) Saldırılarından Nasıl Korunulur?

SSO’yu etkinleştirdiğinizde, çok faktörlü kimlik doğrulamayı (multi-factor- authentication) da uyguladığınızdan emin olun. Bu şekilde, kimlik bilgileri ele geçirilse bile saldırgan verilere erişemeyecektir. Ayriyeten “En Az Ayrıcalık İlkesi” şeklinde dilimize uyarlanabilecek The Principle of Least Privilege (PoLP), politikasını uygulayın. Yalnızca eldeki işi yapmak için ihtiyaç duyduğu ağ kaynaklarına erişim izni verin. Parola bilgisinide sık sık değiştirmeyi unutmayın!

Yazar: BBS Teknoloji Red Team Samet GÖZET