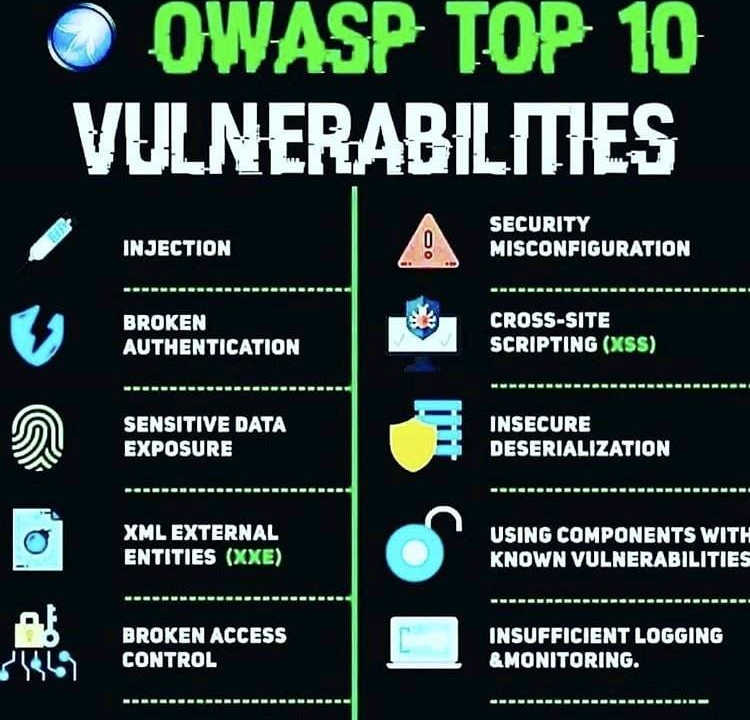

Bir önceki yazımızda OWASP Mobil top 10’u işlemiştik. Bugün ise OWASP Web top 10 konusunu işleyeceğiz. Şirketler bu belgeyi benimsemeli ve web uygulamalarının bu riskleri en aza indirmesini sağlama sürecini başlatmalıdır. OWASP Top 10’u kullanmak, kuruluşunuzdaki yazılım geliştirme kültürünü daha güvenli kod üreten bir kültüre dönüştürmek için belki de en etkili adımların başında gelmektedir.

- Injection: SQL, NoSQL, OS ve LDAP enjeksiyonu gibi enjeksiyon kusurları, güvenilmeyen veriler bir komutun veya sorgunun parçası olarak bir yorumlayıcıya gönderildiğinde ortaya çıkar. Saldırganın yapacağı bu saldırı, yorumlayıcıyı istenmeyen komutları çalıştırması veya uygun yetkilendirme olmadan verilere erişmesi için kandırabilir.

- Broken Authentication: Kimlik doğrulama ya da oturum yönetme ile ilgili fonksiyonların yanlı uygulanması sonucu ortaya çıkmaktadır. Saldırganlar genellikle brute-force saldırıları ile kullanıcıların kimliklerini ele geçirebilmektedir. Burada default olarak kullanılan parolalar (Örn; 123456, password, admin, admin123 vb.) saldırganların işini daha da kolaylaştırmaktadır. Burada alınabilecek temel önlemler arasında; güçlü parolalar oluşturmak, yanlış giriş denemelerine sınır koyma, girişlerde robot kontrolü yapılması, yanlış giriş denemelerinin log kayıtlarının tutulması ve incelenmesi gösterilebilir.

- Sensitive Data Exposure: Bu zafiyet türünün çıkma sebebi verilerin şifrelenmemesi ya da şifrelenen verilerin eski, açığa çıkmış şifreleme algoritmaları ile şifrelenmiş olmasıdır. Firma bilgileri, kişisel bilgiler, banka bilgileri, pasaport bilgileri gibi verilerin mutlaka şifrelenmesi gerekmektedir. Örnek vermek gerekirse saldırgan bir sql injection saldırısı ile verileri veri tabanına erişmiş olsa bile eğer güçlü bir şifreleme algoritması kullanmış iseniz, saldırgan bunları anlamlandıramayacak ve eline hiçbir şey geçmemiş olacaktır. Bu nedenle şifreleme konusu önem arz etmektedir. Ayrıca verilerin transfer aşamasında da şifrelenmesi gerekmektedir. Yoksa transfer esnasında yapılabilecek saldırılar ile veriler ele geçirilebilir. Bu zafiyete önlem olarak; eski şifreleme algoritmaları yerine daha güncel ve güçlü algoritmalar kullanmak, veri kaydı esnasında verileri şifreleyerek kaydetmek, şifreli tarnsfer yapan http, ftps gibi protokollerin kullanılması gösterilebilir.

- Xml External Entities: Bu zafiyet eski ya da yanlış configure edilmiş xml parserlarından kaynaklanmaktadır. Saldırgan bu zafiyeti kullanarak zararlı bir xml dosyası gönderebilir. Bu sayede sunucudan dosya okuyabilir, dos saldırısı gerçekleştirebilir ve istediği kodu çalıştırabilmektedir. Bu konuda OWASP’ın önerileri şu şekildedir; xml ile alakalı kütüphaneler güncel tutulmalı, xml external entity özelliği kapatılmalıdır.

- Broken Accsess Control: Bu zafiyet kullanıcıların neler yapabileceğinin düzgün uygulanmaması sonucu açığa çıkmaktadır. Saldırganlar bu zafiyet sayesinde izinsiz dosyalara erişim sağlayabilmekte, yetkisi olmayan fonksiyonları kullanabilmekte ve diğer kullanıcıların verilerine erişebilmektedir. Ayrıca yetki değişiklikleri de bu zafiyet nedeniyle gerçekleşebilir. Bu zafiyete uygun önlemler ise şu şekildedir; yanlış erişimlerin log kayıtlarının tutulması, genel veri dışında kalan verilerin default olarak engellenmesi ve izin kontrol mekanizmasının doğru ve düzgün işletilmesi gerekmektedir.

- Security Misconfiguration: Bu zafiyetin ortaya çıkış sebebi servis ayarlarının yanlış ya da eksik yapılmasından kaynaklıdır. OWASP’a göre en popüler açık türüdür. Gereksiz servislerin bulunması, gereksiz eklenti kullanılması, sistem içinde bulunan servislerin güncel tutulmaması bu zafiyete sebep olmaktadır. Bu zafiyet için alınabilecek önlemler ise şu şekildedir; hardening yapılması, gereksiz eklenti ve servislerin kullanılmaması, servislerin güncel tutulması sayılabilir.

- Cross Site Scripting (XSS): Bu zafiyet kullanıcıdan alınan verilerin filtrelenmeden, kontrol edilmeden html response olarak gönderilmesi nedeniyle oluşmaktadır. XSS zafiyeti nedeniyle saldırganlar, kullanıcı browserında javascript çalıştırarak kullanıcı oturumuna erişebilmektedir. Bu da oldukça tehlikeli bir açık olduğunu gözler önüne sermektedir. XSS zafiyetinde kontrol edilmeyen bir input nedeniyle tüm sistem saldırganların eline geçebilmektedir. XSS zafiyetlerinin çeşitleri arasında; Dom XSS, Reflected XSS, Stored XSS sayılabilir. (XSS Zafiyetini daha önceki yazılarımızda detaylı olarak inceledik, göz atabilirsiniz.) Bu konuda alınabilecek önlemler ise; kullanıcıdan gelen verilerin kontrol edilmesi, bu konuda çalışan personellere gerekli eğitimlerin verilmesi ve XSS saldırılarına önlem alan framework kullanımı örnek olarak sayılabilir.

- Insecure Deserialization: Bu zafiyetin oluşma sebebi ise; kullanıcıdan gelen güvenilmeyen zararlı inputun deserializationu sonucu oluşmaktadır. Bu zafiyet sonucu Dos saldırıları ve remote code execution saldırıları gerçekleştirilebilir. Bu nedenle alınabilecek en öncelikli önlem kullanıcıdan gelen verilerin kontrol edilmesi ve analiz edilmesidir.

- Using Components With Known Vulnerabilities: Bu zafiyet türü kullanılan servislerin, uygulamaların ya da eklentilerin eski, bilinen exploitleri olan sürümlerinin kullanılması sonucu oluşmaktadır. Saldırganlar eğer bu servis ve uygulamaları tespit ederler ise mevcut exploiti kullanarak sunucuyu ele geçirebilecektir. Bu konuda alınabilecek başlıca önlemler ise şu şekildedir; işletim sistemi, uygulamaların güncel tutulması, kullanılmayan servisleri barındırmamak-kaldırmak, düzenli olarak exploit taraması yaparak incelemek.

- Insufficient Logging And Monitoring: Bu zafiyet yeterli düzeyde loglama ve monitoring işleminin yapılmaması sonucu ortaya çıkmaktadır. Başarısız giriş denemeleri, transferler ve önemli faaliyetler loglanmalı ve ilgili kişiye bildirilmelidir. Burada yapılan loglama ve akabinde ilgili kişiye bildirme neticesinde eğer gerçekleşen bir brute-force saldırısı varsa bu durum fark edilecek ve önüne geçilebilecektir.

Bir önceki yazımızda OWASP Mobil top 10 konusundan bahsetmiştik. Bugün ise OWASP Web top 10 konusunu işledik. Unutulmamalıdır ki bu açık ve zafiyetler en popüler olandır. Fakat bunlarla sınırlı değildir. Siber güvenlik alanında destek almak ve daha güvenli dijital dünya için geliştirmiş olduğumuz siber güvenlik yazılımlarımızı ve hizmetlerimizi inceleyebilirsiniz.